RÉSEAUX INFORMATIQUES

Article modifié le

Interconnexion de réseaux

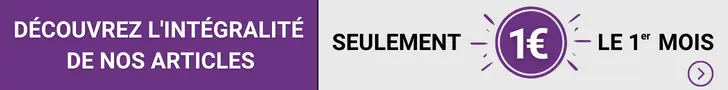

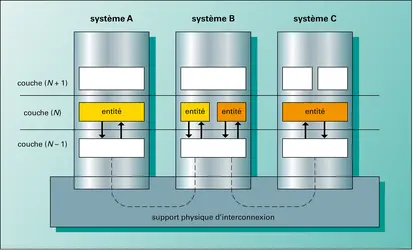

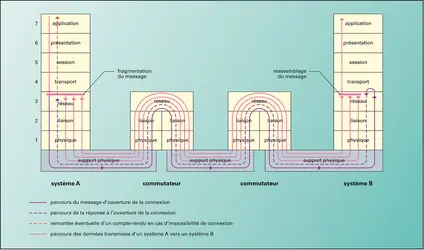

Physiquement, deux réseaux ne peuvent être reliés que par l'intermédiaire d'une passerelle, machine connectée aux deux réseaux qui sait acheminer les informations de l'un à l'autre. Les informations circulant entre deux réseaux quelconques peuvent traverser plusieurs réseaux intermédiaires. Ceux-ci doivent donc accepter que des données extérieures puissent les traverser. Pour minimiser la taille des passerelles, les messages sont acheminés en fonction du réseau de destination et non en fonction de la machine destinataire. La quantité d'informations gérée par une passerelle devient alors proportionnelle au nombre de réseaux accessibles et non au nombre de machines connectées. L'utilisateur, lui, voit l'interconnexion comme un réseau virtuel unique auquel toutes les machines sont connectées (fig. 9).

Les différents équipements d'interconnexion

Le principal problème rencontré lorsque l'on parle d'interconnexion est le choix du protocole à utiliser. En Europe, le souci de sécurité a fait se développer des interconnexions basées sur X25 tandis qu'outre-Atlantique TCP/IP explosait. L'engouement phénoménal pour Internet a rendu ces protocoles omniprésents dans les interconnexions. Plusieurs dispositifs peuvent être mis en jeu pour réaliser l'interconnexion de réseaux.

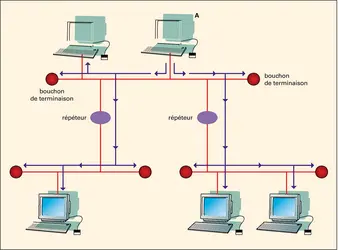

Les répéteurs ne font que prolonger le support physique dans un réseau local, en amplifiant passivement les signaux transmis. Ils permettent également d'utiliser des supports physiques de nature matérielle différente (paires métalliques et fibre optique).

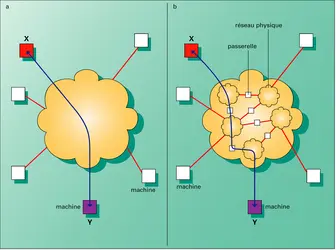

Dans un réseau d'entreprise, les ponts agglomèrent plusieurs réseaux locaux, qui sont alors vus par les utilisateurs comme un réseau local unique. Ces équipements interviennent au niveau de la couche MAC ; ils analysent les trames qu'ils reçoivent mais sont transparents à leurs contenus. Ils utilisent les adresses physiques contenues dans l'en-tête des trames pour construire des tables de routage servant à la localisation des stations. Les ponts travaillent par apprentissage c'est-à-dire que, progressivement, en fonction de leur activité, ils localisent les stations sur chacun des réseaux locaux connectés. Les ponts effectuent donc un filtrage des données car ils ne propagent que les trames destinées à des stations appartenant à des réseaux locaux différents (autrement dit, les ponts ne rediffusent pas vers l'extérieur les trames échangées entre stations d'un même réseau local) ; ils peuvent en outre supporter des fonctions supplémentaires de sécurité et de contrôle du trafic (fig. 10).

L' essor des commutateurs a commencé à l'avènement des VLAN. Un commutateur peut être assimilé à un pont évolué de très hautes performances, transmettant et filtrant les trames grâce à ses tables de réacheminement. Lorsqu'un réseau d'entreprise contient plusieurs VLAN, il utilise, pour faire circuler les données des différents VLAN entre les commutateurs, des liaisons dédiées appelées trunks. Les fonctionnalités de plus en plus étendues des commutateurs empiètent sur les fonctions classiquement dévolues aux routeurs. De ce fait, les commutateurs les plus sophistiqués sont devenus des commutateurs-routeurs, de plus en plus utilisés dans les réseaux d'entreprise.

Les routeurs sont destinés à relier des réseaux de technologies différentes. Ils opèrent au niveau de la couche réseau et effectuent le routage des informations à travers tous les réseaux interconnectés. On leur associe également des fonctions de filtrage et de sécurité. Le routeur, vu comme un point d'entrée dans un réseau, peut vérifier que les utilisateurs des messages sont connus et autorisés à émettre. Dans le cas d'une connexion à Internet, le routeur pare-feu (firewall) protège le réseau contre les intrusions. Il pourra aussi vérifier les protocoles auxquels appartiennent les messages qui se présentent et refuser l'entrée du réseau à certains d'entre eux.

Les passerelles entrent en scène dans les cas les plus complexes, pour assurer une compatibilité au niveau des applications entre réseaux hétérogènes. Des postes situés sur un réseau peuvent ainsi dialoguer avec l'application située sur un autre ordinateur ou sur un autre réseau doté d'une architecture propriétaire (spécifique d'un constructeur particulier).

Réseaux privés virtuels

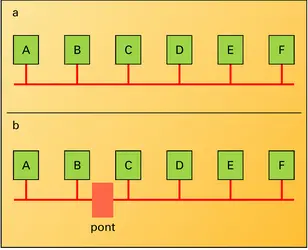

On désigne par réseau privé virtuel (VPN, virtual private network) un réseau d'entreprise constitué de plusieurs sites reliés par Internet. La traversée d'Internet est vue comme un tunnel, dans lequel les données de l'entreprise sont chiffrées. Le tunnel, constitué d'une succession de liaisons et de routeurs dans Internet, est partagé par tous les utilisateurs du réseau mais l'entreprise n'a pas connaissance des autres données circulant dans le tunnel. Pour mettre en œuvre ce mécanisme, on utilise un protocole spécial pouvant assurer différents services selon les besoins de l'entreprise : confidentialité, intégrité des données, authentification des machines d'extrémité (cf. chap. 6. Sécurité dans les réseaux). Le principal protocole de tunnel est utilisé au niveau Réseau : il s'agit d'IPSec, une version sécurisée d'IP définie par les RFC 2401 à 2412. L'entreprise reçoit donc le même service que si les liaisons lui appartenaient en propre : c'est pourquoi on parle de réseau virtuel.

SSL (secure socket layer), un protocole de plus en plus populaire, consiste à placer la sécurité au niveau de la couche Transport pour les communications sur Internet. SSL, définie par la RFC 2246, est utilisée par exemple pour les paiements électroniques en ligne. Elle construit une connexion sécurisée avec négociation de paramètres et authentification mutuelle des deux extrémités.

Accédez à l'intégralité de nos articles

- Des contenus variés, complets et fiables

- Accessible sur tous les écrans

- Pas de publicité

Déjà abonné ? Se connecter

Écrit par

- Danièle DROMARD : maître de conférences à l'université de Paris-VI-Pierre-et-Marie-Curie, ingénieur de l'École polytechnique féminine, docteur-ingénieur

- Dominique SERET : professeur des Universités, responsable du centre de recherche en informatique de l'université de Paris-V-René-Descartes

Classification

Médias

Autres références

-

CLOUD COMPUTING ou INFORMATIQUE DANS LES NUAGES

- Écrit par François PÊCHEUX

- 3 425 mots

- 3 médias

...virus. Ce serveur est sous le contrôle direct du prestataire de cloud. Ce dernier propose un ensemble de services que le client peut utiliser à distance, en général via Internet ou des réseaux privés, après une nécessaire étape d'authentification. L'amélioration de la bande passante (débit des données... -

CRYPTOLOGIE

- Écrit par Jacques STERN

- 5 771 mots

- 3 médias

-

CYBERCRIMINALITÉ

- Écrit par Olivier PALLUAULT

- 2 561 mots

...d'œuvres audiovisuelles ou de logiciels notamment via l'échange direct entre internautes à partir des serveurs P2P (peer to peer). Dans le second cas, les réseaux informatiques et informationnels sont non seulement le vecteur mais aussi la cible du délit à travers des techniques d'intrusion visant le... -

DÉVELOPPEMENT DU RÉSEAU INTERNET

- Écrit par Pierre MOUNIER-KUHN

- 284 mots

Au cours des années 1960, l'Advanced Research Projects Agency (A.R.P.A.), l'agence de recherche du ministère américain de la Défense, avait piloté et financé le développement d'un réseau de communications, Arpanet, reliant les ordinateurs des divers laboratoires universitaires...

- Afficher les 20 références

Voir aussi

- CODAGE

- MESSAGE

- LIGNES DE TRANSMISSION

- REDONDANCE, information

- RÉSEAUX LOCAUX, informatique

- SERVEUR, informatique

- TRANSMISSION, télécommunications

- ADRESSE, informatique

- NUMÉRIS, télécommunications

- FRANCE TÉLÉCOM

- RÉSEAU TÉLÉPHONIQUE

- INFORMATION, informatique et télécommunications

- MULTIMÉDIA

- MESSAGERIE & COURRIER ÉLECTRONIQUE

- DES (Data Encryption Standard) CODE

- SÉCURITÉ, informatique

- WEB ou WORLD WIDE WEB

- TCP (transport control protocol)

- IP (Internet protocol)

- RFC (request for comment)

- UDP (user datagram protocol)

- ADRESSE IP (Internet Protocol)

- DNS (Domain Name Server)

- E-MAIL ou COURRIEL

- URL (Uniform Resource Locator)

- CONFIDENTIALITÉ, informatique

- FTP (File Transfer Protocol)

- CHIFFREMENT, cryptologie

- DÉCHIFFREMENT, cryptologie

- CLÉ, cryptologie

- CLÉ PUBLIQUE, cryptologie

- SIGNATURE ÉLECTRONIQUE

- ISO (International Standards Organization)

- SECTEUR D'ACTIVITÉ ÉCONOMIQUE

- NTIC (nouvelles technologies de l'information et de la communication)

- ART (Autorité de régulation des télécommunications)

- UMTS (Universal Mobile Telecommunications System)

- GSM (Global System for Mobile Communications)

- GPRS (General Packet Radio Service)

- ADSL (asymmetric digital subscriber line)

- OPÉRATEUR, télécommunications

- BOUCLE LOCALE, télécommunications

- MULTIPLEXAGE

- SYSTÈMES D'INFORMATION SÉCURITÉ DES

- AUTHENTIFICATION ou IDENTIFICATION, sécurité informatique

- PARE-FEU ou FIREWALL, sécurité informatique

- FILTRAGE, sécurité informatique

- ROUTEUR FILTRANT

- RÉSEAUX PRIVÉS VIRTUELS, informatique

- ICANN (Internet Corporation for Assigned Names and Numbers)

- WIFI (Wireless Fidelity)

- PORT, informatique

- TRAME, télécommunications

- CONCENTRATEUR, télécommunications

- RÉSEAUX LOCAUX VIRTUELS, informatique

- RÉSEAUX SANS FIL, télécommunications

- BLUETOOTH

- WIMAX (Worldwide Interoperability for Microwave Access)

- CCITT (Comité consultatif international télégraphique et téléphonique)

- ASYNCHRONE TRANSMISSION

- TÉLÉPHONE

- TÉLÉINFORMATIQUE

- POSTES TÉLÉPHONIQUES

- COMMUTATION, télécommunications

- ARPANET

- SMTP (Simple Mail Transfer Protocol)

- DÉGROUPAGE, télécommunications

- SSL (secure socket layer)

- HTTP (hypertext transfer protocol)

- NUMÉRISATION

- NUMÉRIQUE TRANSMISSION

- FRANCE, économie

- TÉLÉMATIQUE

- TERMINAL, informatique et télécommunications

- MINITEL

- ARCHITECTURE, informatique

- VIDÉOTEX

- RÉSEAU, télécommunications

- CÂBLE, télécommunications

- RÉPÉTEUR, télécommunications

- RNIS (réseau numérique à intégration de services)

- NORMALISATION

- PROTOCOLE, informatique

- INTRANET

- INTERCONNEXION DES SYSTÈMES OUVERTS (ISO) ou OSI (Open Systems Interconnection)

- ROUTAGE, télécommunications

- PAQUETS TRANSFERT PAR, télécommunications

- DATAGRAMME, télécommunications

- CIRCUITS COMMUTATION DE

- CIRCUITS VIRTUELS COMMUTATION DE

- TRAMES COMMUTATION DE

- ATM (Asynchronous Transfer Mode)

- CELLULES COMMUTATION DE

- DÉBIT, télécommunications

- BUS RÉSEAU EN, télécommunications

- ANNEAU RÉSEAU EN, télécommunications

- ÉTOILE RÉSEAU EN, télécommunications

- INTERCONNEXION DE RÉSEAUX, télécommunications

- PASSERELLE, télécommunications

- PONT, télécommunications

- ROUTEUR, télécommunications

- TRANSFERT DE FICHIERS, télécommunications

- ANNUAIRE ÉLECTRONIQUE

- TRANSACTION, informatique

- TELNET

- HTML (HyperText Markup Language)

- TCP/IP (transport control protocol/Internet protocol)

- RÉSEAUX GRANDE DISTANCE, informatique

- ERREUR, télécommunications

- TÉLÉPORT

- MESSAGES COMMUTATION DE

- X 25, protocole informatique

- TÉLÉPHONE MOBILE